NIS 2 i DORA: Rewolucja w zarządzaniu ryzykiem cyberbezpieczeństwa w sektorze finansowym i IT

Dyrektywa NIS 2 i rozporządzenie DORA to dwa kluczowe akty prawne Unii Europejskiej, które znacząco zmieniają sposób, w jaki sektor finansowy i IT musi podchodzić do zarządzania ryzykiem cyberbezpieczeństwa. O tym, z jakimi wyzwaniami się to wiąże, opowiada Lider ERM, Krzysztof Szczepański.

Wdrożenie NIS 2 i DORA wiąże się z szeregiem wyzwań, ale również stwarza nowe możliwości dla zwiększenia odporności na cyberataki. Przede wszystkim chodzi o to, by zbudować referencyjny poziom cyberochrony dla wszystkich podmiotów uczestniczących w rynku finansowym oraz tych objętych regulacją NIS 2. W obszarze cyber nie powinno być konkurencji między podmiotami, za to powinna być współpraca na rzecz wzajemnego bezpieczeństwa i zaufania klientów/obywateli.

Z tego artykułu dowiesz się m.in.:

- jakie zmiany wprowadzają NIS 2 i DORA;

- jakie są punkty wspólne i różnice tych regulacji;

- dlaczego te regulacje są tak ważne;

- jak przygotować się do spełnienia wymogów NIS 2 i DORA.

Na powyższe i inne ważne kwestie związane z zarządzaniem cyberbezpieczeństwem w odniesieniu do NIS 2 i DORA porusza nasz ekspert, Lider ERM, Krzysztof Szczepański.

Jakie zmiany wprowadzają NIS 2 i DORA?

Regulacje NIS 2 i DORA definiują szereg nowych obowiązków, których celem jest wzmocnienie odporności na cyberataki infrastruktury ważnej dla funkcjonowania społeczeństwa. DORA jako regulacja implementowana wprost oraz NIS 2 wymagający formy krajowej ustawy wprowadzają zmiany w kontekście dotychczasowych wymogów.

Najistotniejsze zmiany można pogrupować na cztery obszary:

- Szerszy zakres podmiotów: NIS 2 obejmuje większą liczbę sektorów, w tym firmy z sektora opieki zdrowotnej, transportu i pocztowego. DORA, chociaż koncentruje się na sektorze finansowym, obejmuje również dostawców usług ICT, od których podmioty te są uzależnione – to jest dość istotna zmiana w kontekście całej regulacji i rozszerzeń wymagań dotyczących identyfikacji ryzyka.

- Szczegółowe wymagania dotyczące zarządzania ryzykiem: obydwa akty prawne nakazują podmiotom objętym ich zakresem wdrożenie kompleksowych programów zarządzania ryzykiem cyberbezpieczeństwa. Obejmuje to identyfikację aktywów, ocenę ryzyka, wdrażanie środków ochronnych oraz testowanie i monitorowanie systemów. Podniesienie rangi systemów zarządzania ryzykiem wpisuje się w trendy zwiększania świadomości zagrożeń wśród podmiotów dostarczających usługi o wyższej wrażliwości, by nie wskazywać wprost na krytyczne czy kluczowe.

- Obowiązek zgłaszania incydentów: podmioty są zobowiązane do zgłaszania poważnych incydentów cyberbezpieczeństwa do właściwych organów nadzoru w ściśle określonym czasie, co jest nadrzędnym postulatem realizującym cel współpracy w zakresie identyfikacji i reakcji na zagrożenia. Współdziałanie i wzajemna pomoc jest kluczem do sukcesu w kontekście obrony przed atakami, w tym atakami koordynowanymi.

- Surowsze kary: za nieprzestrzeganie nowych wymogów grożą znaczne kary finansowe, co ma swoje uzasadnienie – są to kierunkowe zachęty, by podczas rozważania o zasadności stosowania mechanizmów bezpieczeństwa i ich ekonomicznego aspektu użyć argumentu zgodności oraz ewentualnej kary za brak ich stosowania. Takie mechanizmy w organizacjach, które mają większy apetyt na ryzyko, są w stanie skutecznie wesprzeć inicjatywy bezpieczeństwa.

Konsekwencje dla sektora finansowego i IT

Wdrożenie NIS 2 i DORA będzie miało znaczący wpływ na organizację wewnętrzną w podmiotach sektora finansowego, ale też na inne gałęzie gospodarki objęte NIS 2. To wszystko obraca się wokół domeny funkcjonalnej IT i cyberbezpieczeństwa z silnym zakotwiczeniem w ryzyku. Należy jednak pamiętać, że w szczególności DORA zmienia postrzeganie odporności z perspektywy pojedynczego podmiotu i rozszerza to na łańcuch powiązań, w zakresie realizacji jego celów biznesowych, na podmioty zewnętrzne zaangażowane w ich wsparcie.

Zidentyfikowałem trzy obszary największego wpływu zmian na organizacje objęte tymi regulacjami:

- Wzrost wydatków na cyberbezpieczeństwo: podmioty objęte nowymi regulacjami będą musiały zainwestować znaczne środki w zmodyfikowanie, rozszerzenie i utrzymanie systemów zarządzania ryzykiem cyberbezpieczeństwa (systemy w rozumieniu mechanizmów, metodyk zarządzania i oceny ryzyka). Zwykle podmioty, których dotyczą regulacje, mają dość zaawansowane systemy, jednak przesunięcie ciężaru w kierunku dostawców wymaga przemodelowania zarówno strategii zarządzania ryzykiem, jak i metodyk. To ma swoje konsekwencje również w perspektywie stosowanych zabezpieczeń i wymaga ich dostosowania lub rozwinięcia.

- Potrzeba specjalistycznej wiedzy i zmiana organizacji: wdrażanie i utrzymanie programów zgodności z NIS 2 i DORA wymaga wiedzy specjalistycznej z zakresu cyberbezpieczeństwa i zgodności ściśle powiązanej z modelowaniem ryzyka i analizą wpływu, a to wszystko jest mocno zakorzenione w domenie funkcjonalnej i operacyjnej IT. Takie złożenie kompetencji nie jest powszechne, jest wręcz na rynku trudno dostępne. Może to wiązać się z koniecznością zatrudnienia nowych pracowników lub skorzystania z usług zewnętrznych ekspertów. Z tym punktem jest ściśle powiązane ryzyko braku właściwego wpływu i umocowania funkcji compliance oraz ryzyka w procesach wewnętrznych poszczególnych organizacji. Zwracam uwagę, że wiedza i kompetencje bez właściwego umocowania w modelu RACI dla tej roli nie wystarczą do skutecznego spełnienia wymagań.

- Zmiana priorytetów: zarządzanie ryzykiem cyberbezpieczeństwa musi stać się priorytetem dla podmiotów objętych regulacjami. Oznacza to, że kwestie cyberbezpieczeństwa muszą być brane pod uwagę na wszystkich szczeblach organizacji i być uwzględnione również w perspektywie związania z dostawcami. Organizacje, a w szczególności kierujący obszarem IT, muszą przyjąć, że obok fundamentalnych celów związanych z bieżącym utrzymaniem i rozwojem jest także cyberochrona, i to silnie powiązana i zakotwiczona z wyżej wymienionymi.

Nowe wymagania to też możliwości

Mimo że NIS 2 i DORA stawiają przed podmiotami nowe wyzwania, stwarzają również nowe możliwości. Kierują w sposób zorganizowany i unormowany priorytety na lepsze zrozumiecie własnej organizacji i jej ekspozycji na ryzyko, z uwzględnieniem perspektywy powiązania z dostawcami i ryzyka koncentracji. Doskonalenie i zarządzanie ryzykiem cyberbezpieczeństwa, w szczególności pełna identyfikacja zasobów i ich wpływu na biznes oraz powiązań z dostawcami, prowadzi do zwiększenia świadomości na wszystkich poziomach organizacji.

Wdrożenie skutecznych programów zarządzania ryzykiem cyberbezpieczeństwa może pomóc w zapobieganiu cyberatakom lub złagodzeniu ich skutków. Postulowane w ramach wymagań analizowanie swojej organizacji pod kątem nie tylko zabezpieczenia, ale i przeciwdziałania skutkom ataków, poprawia przygotowanie i procedury reakcji służb bezpieczeństwa, IT, biznesu, komunikacji.

Firmy, które demonstrują zaangażowanie w cyberbezpieczeństwo, mogą zyskać na reputacji i powiększać przewagę konkurencyjną, budując zaufanie klientów. Jest tu jednak pewne ryzyko: doświadczenia z demonstrowaniem swojej dojrzałości i chwaleniem się poziomem bezpieczeństwa wskazują na to, że podmioty takie stają się też wyzwaniem dla grup hackerskich, które wybierając swoje cele, kierują się nie tylko ewentualnym wpływem swoich działań, ale też możliwością pochwalenia się „zdobytą cenną flagą”.

Poza efektem czysto wizerunkowym nowe wymagania mogą stworzyć nowe możliwości dla podmiotów oferujących rozwiązania mocno wspierane przez rozszerzone technologie z zakresu cyberbezpieczeństwa. Mogą one wzbogacić swoje produkty lub wręcz tworzyć nowe, korzystając z dźwigni technologicznej dostępnej w wyniku dostosowywania.

Punkty wspólne NIS 2 i DORA:

- Cel: zwiększenie odporności na cyberataki i poprawa ogólnego poziomu cyberbezpieczeństwa w Unii Europejskiej.

- Zakres: regulacje obejmują szeroki zakres sektorów, w szczególności: energetyczny, transportowy, opieki zdrowotnej i telekomunikacyjny oraz sektor finansowy, który jest szerzej traktowany w DORA.

- Nakazy: obie regulacje nakazują podmiotom objętym ich zakresem wdrożenie kompleksowych programów zarządzania ryzykiem cyberbezpieczeństwa, zgłaszanie incydentów cyberbezpieczeństwa do właściwych organów nadzoru oraz stosowanie odpowiednich środków bezpieczeństwa.

- Kary: obie regulacje przewidują surowe kary finansowe za nieprzestrzeganie ich postanowień.

NIS 2 i DORA wymagają od podmiotów objętych ich zakresem identyfikacji aktywów, oceny ryzyka, wdrożenia odpowiednich środków ochronnych, takich jak szyfrowanie danych, kontrola dostępu, regularne aktualizacje oprogramowania, a także rozszerzonego testowania bezpieczeństwa i monitorowania systemów. Nakazują tym podmiotom zgłaszanie poważnych incydentów cyberbezpieczeństwa do właściwych organów nadzoru w ściśle określonym czasie, promują współpracę między podmiotami objętymi ich zakresem, organami nadzoru oraz organami ścigania. Obie regulacje promują podnoszenie świadomości na temat cyberbezpieczeństwa wśród pracowników i klientów, zawierają także przepisy dotyczące ochrony danych osobowych, które muszą być przestrzegane przez podmioty objęte ich zakresem.

Podsumowując: NIS 2 i DORA to dwa ważne akty prawne, które mają na celu znaczące zwiększenie cyberbezpieczeństwa w Unii Europejskiej. Podmioty objęte ich zakresem muszą dokładnie zapoznać się z tymi regulacjami i wdrożyć odpowiednie środki w celu zapewnienia zgodności.

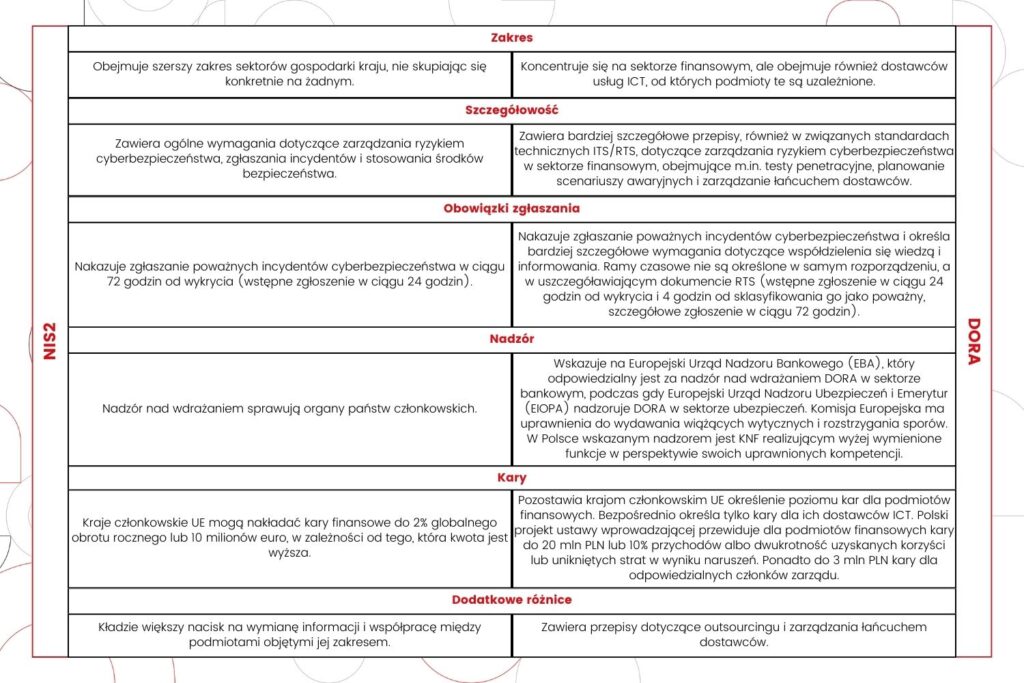

Różnice między NIS 2 a DORA:

Zakres:

• NIS 2: obejmuje szerszy zakres sektorów gospodarki kraju, nie skupiając się konkretnie na żadnym.

• DORA: koncentruje się na sektorze finansowym, ale obejmuje również dostawców usług ICT, od których podmioty te są uzależnione.

Szczegółowość:

• NIS 2: zawiera ogólne wymagania dotyczące zarządzania ryzykiem cyberbezpieczeństwa, zgłaszania incydentów i stosowania środków bezpieczeństwa.

• DORA: zawiera bardziej szczegółowe przepisy, również w związanych standardach technicznych ITS/RTS, dotyczące zarządzania ryzykiem cyberbezpieczeństwa w sektorze finansowym, obejmujące m.in. testy penetracyjne, planowanie scenariuszy awaryjnych i zarządzanie łańcuchem dostawców.

Obowiązki zgłaszania:

• NIS 2: nakazuje zgłaszanie poważnych incydentów cyberbezpieczeństwa w ciągu 72 godzin od wykrycia (wstępne zgłoszenie w ciągu 24 godzin).

• DORA: nakazuje zgłaszanie poważnych incydentów cyberbezpieczeństwa i określa bardziej szczegółowe wymagania dotyczące współdzielenia się wiedzą i informowania. Ramy czasowe nie są określone w samym rozporządzeniu, a w uszczegóławiającym dokumencie RTS (wstępne zgłoszenie w ciągu 24 godzin od wykrycia i 4 godzin od sklasyfikowania go jako poważny, szczegółowe zgłoszenie w ciągu 72 godzin).

Nadzór:

• NIS 2: nadzór nad wdrażaniem sprawują organy państw członkowskich.

• DORA: wskazuje na Europejski Urząd Nadzoru Bankowego (EBA), który odpowiedzialny jest za nadzór nad wdrażaniem DORA w sektorze bankowym, podczas gdy Europejski Urząd Nadzoru Ubezpieczeń i Emerytur (EIOPA) nadzoruje DORA w sektorze ubezpieczeń. Komisja Europejska ma uprawnienia do wydawania wiążących wytycznych i rozstrzygania sporów. W Polsce wskazanym nadzorem jest KNF realizującym wyżej wymienione funkcje w perspektywie swoich uprawnionych kompetencji.

Kary:

• NIS 2: kraje członkowskie UE mogą nakładać kary finansowe do 2% globalnego obrotu rocznego lub 10 milionów euro, w zależności od tego, która kwota jest wyższa.

• DORA: pozostawia krajom członkowskim UE określenie poziomu kar dla podmiotów finansowych. Bezpośrednio określa tylko kary dla ich dostawców ICT. Polski projekt ustawy wprowadzającej przewiduje dla podmiotów finansowych kary do 20 mln PLN lub 10% przychodów albo dwukrotność uzyskanych korzyści lub unikniętych strat w wyniku naruszeń. Ponadto do 3 mln PLN kary dla odpowiedzialnych członków zarządu.

Dodatkowe różnice:

• NIS 2: kładzie większy nacisk na wymianę informacji i współpracę między podmiotami objętymi jej zakresem.

• DORA: zawiera przepisy dotyczące outsourcingu i zarządzania łańcuchem dostawców.

Podsumowując: NIS 2 i DORA to uzupełniające się regulacje, mające na celu podniesienie poziomu cyberbezpieczeństwa w różnych sektorach. NIS 2 ustanawia ogólne ramy dla zarządzania ryzykiem cyberbezpieczeństwa i zgłaszania incydentów, podczas gdy DORA zawiera bardziej szczegółowe przepisy dostosowane do specyficznych potrzeb sektora finansowego.

DORA i NIS 2 nie wykluczają się, wręcz przeciwnie – regulacje mają na celu poprawę cyberbezpieczeństwa w UE

Regulacje są komplementarne. NIS 2 ustanawia ogólne ramy dla zarządzania ryzykiem cyberbezpieczeństwa i zgłaszania incydentów dla szerokiego zakresu sektorów, w tym sektora finansowego. DORA natomiast zawiera bardziej szczegółowe przepisy dostosowane do specyficznych potrzeb sektora finansowego, uzupełniając i wzmacniając ogólne wymagania NIS 2.

Poniżej przedstawiam przykłady, jak DORA uzupełnia NIS2:

- Szczegółowe wymagania dotyczące zarządzania ryzykiem cyberbezpieczeństwa: DORA nakazuje podmiotom objętym jej zakresem przeprowadzanie testów penetracyjnych, opracowywanie planów scenariuszy awaryjnych i zarządzanie łańcuchem dostawców w sposób zapewniający bezpieczeństwo cybernetyczne. Te wymagania wykraczają poza ogólne ramy NIS 2 i zapewniają dodatkową ochronę sektora finansowego. DORA nakazuje podmiotom opracowanie planów scenariuszy awaryjnych na wypadek cyberataku.

- Surowsze kary: DORA przewiduje wyższe kary finansowe za nieprzestrzeganie jej postanowień niż NIS 2. To ma na celu zmotywowanie podmiotów objętych jej zakresem do ścisłego przestrzegania wymagań dotyczących cyberbezpieczeństwa.

- Skupienie na sektorze finansowym: DORA zawiera przepisy dotyczące outsourcingu i zarządzania łańcuchem dostawców, które są szczególnie istotne dla sektora finansowego. Przepisy te pomagają zapewnić, że cyberbezpieczeństwo jest brane pod uwagę na wszystkich etapach łańcucha dostawców/wartości.

- Testy penetracyjne: DORA nakazuje podmiotom objętym jej zakresem przeprowadzanie regularnych testów penetracyjnych swoich systemów w celu identyfikacji luk w zabezpieczeniach (testy TLPT).

Należy również wspomnieć, że DORA zastępuje dyrektywę PSD2 w zakresie cyberbezpieczeństwa. PSD2 zawierała ogólne wymagania dotyczące cyberbezpieczeństwa dla sektora finansowego, ale DORA wprowadza bardziej szczegółowe i rygorystyczne przepisy.

Podejście do spełnienia wymagań DORA i NIS 2 krok po kroku

Pozostało niewiele czasu, by rozpocząć proces dostosowywania. Dla przypomnienia: podmioty objęte NIS 2 i DORA muszą zacząć przygotowywać się do wdrożenia nowych wymogów od przeprowadzenia analizy luki i przygotowania oceny ryzyka z uwzględnieniem nowych warunków. Dokładna lektura DORA i NIS 2 daje gwarancję zrozumienia zakresu i wymagań. Na szczególną uwagę zasługują obowiązki dotyczące konkretnej branży i rodzaju prowadzonej działalności. Warto posiłkować się wytycznymi i materiałami informacyjnymi udostępnionymi przez organy nadzoru, w tym KNF i dalej EBA czy EIOPA. Ocena ryzyka cyberbezpieczeństwa powinna być wykonana z uwzględnieniem istniejących zagrożeń, luk w zabezpieczeniach i ryzyka ogólnego dla organizacji, uwzględniać prawdopodobieństwo i potencjalny wpływ każdego zagrożenia.

Konieczna jest inwentaryzacja aktywów krytycznych, takich jak dane, systemy IT, infrastruktura, i innych zasobów, które wymagają ochrony. W dalszej kolejności koniecznie trzeba potwierdzić środki ochronne przypisane do aktywów i ewentualnie je zmodyfikować/dostosować. Jeśli trzeba, to należy określić konkretne kroki, jakie należy podjąć w celu wdrożenia odpowiednich zabezpieczeń i procedur (tutaj warto ustalić priorytety działań ze względu na poziom ryzyka i pilność). Kolejnym krokiem jest identyfikacja dostawców – trzeba zweryfikować ryzyko koncentracji i ich dostępności w sytuacji kryzysu.

Równolegle do realizacji pozostaje potwierdzenie adekwatności planu zarządzania incydentami, w ramach którego należy określić procedury postępowania w przypadku cyberataku z uwzględnieniem całego procesu powiadamiania/zgłaszania i współpracy z właściwym CSIRT. Warto przetestować model i procedury zgłaszania – zoperacjonalizować, czyli przełożyć teorię na praktykę, i przećwiczyć, by gotowość była rzeczywista. Pracownicy na różnych poziomach i w różnych rolach muszą zostać przeszkoleni w zakresie cyberbezpieczeństwa i procedur reagowania na incydenty. Świadomość swojej roli jest kluczowa dla pełnej operacyjnej gotowości pracowników do działania w sytuacji kryzysu.

Równie ważne jest monitorowanie i aktualizowanie systemów. Świadomość w organizacji stanu faktycznego jest najistotniejszym parametrem dojrzałości podmiotu. Umiejętność identyfikacji zdarzeń, ich ocena i właściwa reakcja, a szczególnie działanie proaktywne związane z utrzymaniem właściwego poziomu zabezpieczenia, jest w tym czasie podstawową i pierwszą linią obrony. Dodatkowo systemy/modele zarządzania ryzykiem cyberbezpieczeństwa muszą być regularnie monitorowane i aktualizowane w miarę pojawiania się nowych zagrożeń. Celem jest reagowanie na zmieniające się uwarunkowania wynikające np. ze stosowanej technologii w chwili pojawienia się potencjalnego ryzyka.

Aby sprostać wymaganiom, jakie stawia DORA i NIS 2, należy proces dostosowania podzielić na cząstkowe etapy. Przy czym zaangażowana powinna być cała organizacja, ponieważ świadomość powinna występować na każdym poziomie i w każdym dziale organizacji – spełnienie wymagań nie powinno spoczywać tylko na funkcji compliance czy tylko na dziale cyberbezpieczeństwa. Nie powinna być pomijana kwestia zaangażowania i wsparcia kierownictwa. Ważne jest, aby członkowie zarządu świadomie podchodzili do kwestii cyberbezpieczeństwa i zarządzania ryzykiem, w tym ryzykiem ICT, zapewnili odpowiednie zasoby do wdrożenia oraz utrzymania odpowiednich środków bezpieczeństwa, regularnie monitorowali wdrażanie i skuteczność przyjętych rozwiązań oraz współpracowali z organami nadzoru w przypadku stwierdzenia naruszeń.

Zarządzanie ryzykiem jest procesem ciągłym. Najważniejsze jest zrozumienie, że klucz do skuteczności jest w cyklicznie i dynamicznie wykonywanej ocenie swoich zasobów, procesów, zależności i otoczenia organizacji.

Podsumowanie

DORA i NIS 2 to nowe regulacje, dla których pojawiają się obecnie akty wykonawcze, zalecenia i standardy techniczne, a wkrótce będzie można mówić o pojawieniu się wypracowanych dobrych praktykach. Ważne jest, aby na bieżąco śledzić najnowsze zmiany i dostosowywać swoją organizacje do aktualnych wymogów.

Sporym ułatwieniem jest to, że dostępnych jest wiele zasobów, które mogą pomóc w spełnieniu wymagań DORA i NIS 2. Informacje te można znaleźć na stronach internetowych organów nadzoru oraz specjalistycznych firm doradczych.

Dodatkowe informacje:

- Urząd Komunikacji Elektronicznej: www.uke.gov.pl

- Komisja Nadzoru Finansowego: www.knf.gov.pl

- ENISA: www.enisa.europa.eu

- Ministerstwo Cyfryzacji: Walka z cyberzagrożeniami wchodzi w nowy wymiar (artykuł)

Jeśli chcesz dowiedzieć się więcej o tym, jak wdrożyć dyrektywę NIS 2 i DORA w Twojej firmie, zachęcam do zgłębiania wiedzy dotyczącej tej tematyki lub skontaktowania się z konsultantem ERM.

O autorze

Krzysztof Szczepański – związany z bezpieczeństwem prawie 20 lat. Pracował w wielu firmach, zajmując się rozwojem technologii, bezpieczeństwem IT oraz wsparciem biznesu; współpracował też ze spółkami sektora publicznego i finansowego. Na liście jego sukcesów znajduje się m.in. rozwój i informatyzacja procesu zarządzania ryzykiem w Krajowej Izbie Rozliczeniowej SA, za co został wyróżniony w 2022 roku nagrodą Lidera ERM. W swojej codziennej pracy integruje trzy obszary: zarządzanie ryzykiem, bezpieczeństwo i ciągłość działania, podkreślając, że kompleksowe podejście, a także współpraca między organizacjami z naciskiem na wymianę wiedzy i doświadczeń są kluczowe, by skutecznie przeciwdziałać zagrożeniom.